Хотя и не так часто, как в недалеком прошлом, новые "черви"

появляются и сегодня. За последние несколько месяцев мы видели, в

частности, таких "червей", как Morto через RDP 3389/tcp и Duqu через

SMB 445/tcp. К счастью мы можем использовать данные потоков (flow data),

чтобы идентифицировать эти типы хостов в сети. Что касается Morto, мы

можем просто просканировать RDP-порт. Если вы не используете

StealthWatch, то, если у вас есть некоторое количество темных

IP-подсетей, вы можете достаточно легко делать это. Найдя незавершенные

сессии в этом IP-диапазоне, вы можете поднимать "красный флаг". В случае

Morto мы можем использовать тот же самый механизм при воздействии через

SMB-порт, но надо понимать, что мы не можем идентифицировать все

возможные воздействия Morto, поскольку этот "червь" распространяется и с

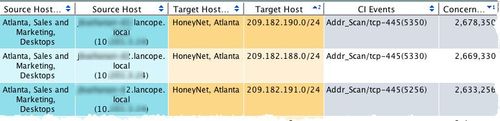

помощью электронной почты. Если же у вас установлен StealthWatch, то у

вас появляется шанс зарегистрировать эти события. StealthWatch создает

точки т.н. "проблемного перечня" (Concern Index) для сканируемой активности, даже если она осуществляется не через темное IP-пространство (см.ниже).

Существует даже "охотник за червями", который может использоваться для отслеживания его распространения по сети. Далее...

Дополнительные ссылки: NetFlow, Network Security, Network Visibility, StealthWatch

|