Несмотря на 20 лет разработки систем информационной

безопасности, уровень угроз остается постоянно высоким. Практически

каждую неделю мы слышим об информационных потерях, которые несут

компании, например о краже кода антивируса Symantec, списка электронных

адресов Epsilon или о проникновении в сеть Sony PlayStation. Даже

компании, занимающиеся информационной безопасностью, такие как RSA

Security, становятся жертвами атак.

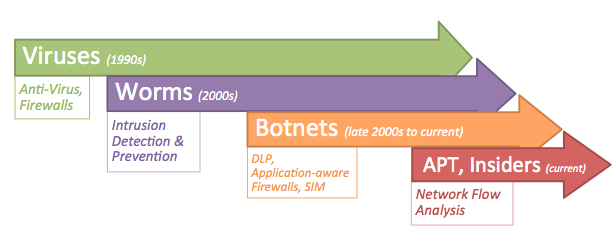

Методы атак и выбор субъектов нападений развиваются

параллельно с технологиями информационной безопасности. Дополнительные

сложности появляются и в связи со смещением IT-ландшафта в сторону новых

технологий, таких как облачные вычисления, высокоскоростные 10

Гбит-сети, IPv6, новый мир социальных медиа. Хотя многие CIO и CISO

определенно жаждут окончания игры "вор-полицейский" в информационных

системах, истина, как это не печально, заключается в том, что гонка

вооружений все еще продолжается.

Дорога, а не конец пути

Разрабатываются новые методы, чтобы защитить

предприятия от рисков, которым они подвергаются. Атакующие в это время

находят новые пути для своих атак, часто используя преимущества, которые

появляются в условиях слияния технологий и сетей. В 90-х мы видели

использование простых компьютерных вирусов и быстро "расползающихся"

червей. Риск был связан с "падением" сетей и снижением продуктивности

пользователей из-за потери файлов и замедления работы рабочих станций.

Персонал службы IT-безопасности боролся с этими проблемами с помощью

файерволов, локальных антивирусных программ и технологий определения

проникновений (IPS, intrusion prevention systems), которые

контролировали сигнатуры или механизмы блокирования на уровне портов.

Тем временем злоумышленники поняли, что "шумные и

мерзкие" черви и вирусы уже легко детектируются и легко удаляются. И

начиная с конца 2000-х началось постепенное сползание в сторону "тихих и

медленных" атак на базе ботнетов, часто замаскированных путем

шифрования или нестандартным туннелированием портов. Гонка вооружений

перешла в следующую фазу.

Индустрия информационной безопасности ответила на это появлением технологий DLP

(data loss prevention, предотвращение утечек информации),

интеллектуальных файерволов и систем управления информационной

безопасностью.

Проходит еще несколько лет и в 2011 году мы видим

расцвет хаккерских групп, таких как Anonymous или LulzSec. Наступила

эпоха направленных атак или длительных постоянных угроз (advanced

persistent threat, APT). Новый тип атак стал результатом различных

мотивирующих факторов, например:

- Правительства и государственные ведомства начали осознавать важность кибероружия (напр., Stuxnet, Operation Aurora)

- Появились политические, религизные и патриотические мотивации (например, у таких хаккерских групп как Anonymous и LulzSec)

- Выросли движения, направленные на противодействие средствам

информационной безопасности и желающие "преподать урок индустрии средств

защиты" (т.е. организациям типа RSA, Stratfor, Symantec, HBGary Federal)

- Желание прославиться, пусть и не совсем нормальным путем (те же Anonymous и LulzSec, а также их последователи)

- Желание заработать деньги на фоне резкого увеличения оборота денежных средств в киберпространстве в последние 5 лет (вспомним рекордные траты в праздничные дни 2011).

В этих условиях специалисты компаний-разработчиков

средств безопасности начинают задумываться о новых методах борьбы в

"гонке вооружений". Один из подобных методов заключается в использовании

анализа сетевых потоков.

Подробнее...

|