Противостояние этих двух устройство очень бурно обсуждается на форуме Cisco. Нас это сравнение интересует исключительно только с точки зреия поддержки NetFlow и IPFIX. Когда речь идет об отчетности для для файервола, нас интересует:

- Традиционная отчетность по потокам

- Отчетность по логам

- Другие интересные данные экспорта потоков (например, имена пользователей)

Что касается отчетности по логам, то почти все файерволы сегодня экспортируют syslogs, а некоторые экспортируют логи в датаграммах NetFlow. Файерволы Cisco ASA и SonicWall, например, поддерживают и то и другое.

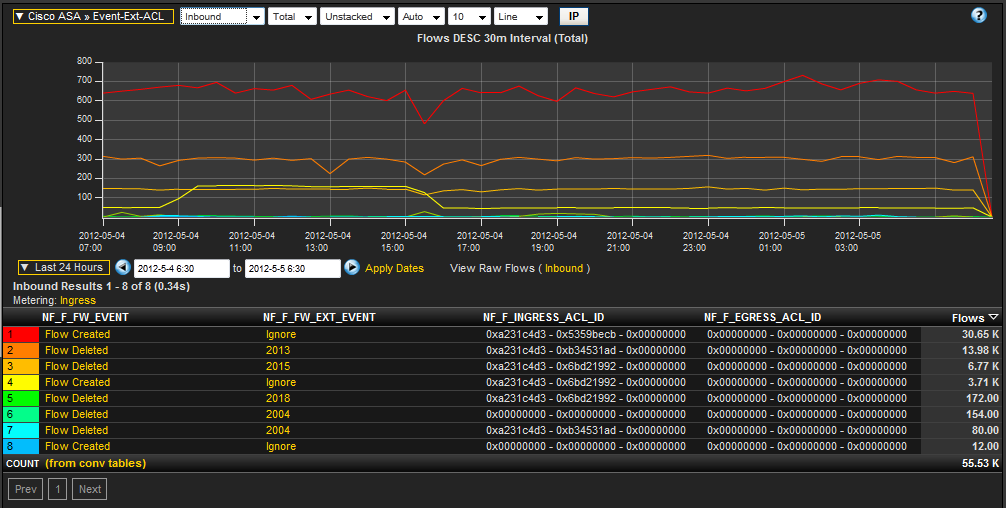

Даже учитывая наличие некоторых проблем с экспортом NetFlow у Cisco ASA, мы получаем здесь отличные отчеты на базе NetFlow:

- Крупнейшие потребители трафика, приложения, протоколы и т.п.

- Имена пользователей, что очень полезно для мониторинга безопасности BYOD (мобильных систем)

- Списки контроля нарушений доступа

- Изменения сетевых адресов

Пример отчета для Cisco ASA NSEL:

Juniper SRX не экспортирует логи и если вы посмотрите в конфигурацию J-Flow (аналог NetFlow, используемый компанией Juniper), то это в основном sampled NetFlow. Ну и кому понравится быть ограниченным только этой возможностью? Это похоже на отчетность по sFlow.

Экспорт NetFlow также очень важен, если мы начинаем заниматься проблемой обнаружения продвинутых постоянных угроз (advanced persistent threats). Многие решения обеспечения безопасности на базе NetFlow

передают потоки в базу данных репутации хостов, чтобы определять коммуникации с известными вредоносными хостами. NetFlow

Sampling, к сожалению, может не заметить отдельные угрозы.

Для иноформации.

Все крупнейшие игроки на рынке файерволов поддерживают технологию анализа пакетов. Cisco ASA, Juniper SRX (sampled), SonicWALL, Barracuda, Palo Alto

Networks, Checkpoint и Fortinet (sFlow) - все они используют ее.

|