Сегодня для осуществления мониторинга трафика, когда его значительная часть может быть непонятна, определение типов приложений в сети становится необходимым. Используя NBAR можно обнаруживать такие приложения, как H.323, Telnet, RTP, Exchange или Skype. Если же у вас работает IOS release 15.1 или выше, вы может эту информацию включать в экспорт NetFlow.

Для уменьшения количества "неизвестного" трафика существует две возможности:

1. Убедитесь, что у вас установлена самая последняя версия IOS. Cisco добавляет поддержку различным PDLM (Packet Description Language Module) в новые версии IOS. С самой последней версией IOS количество новых приложений, определяемых NBAR, увеличилось. Именно поэтому использование новейшей версии IOS увеличивает точность работы NBAR.

2. Пробуйте идентифицировать "неизвестный" трафик, используя отчет WKP (well known port), затем создайте собственное определение приложения NBAR на маршрутизаторе.

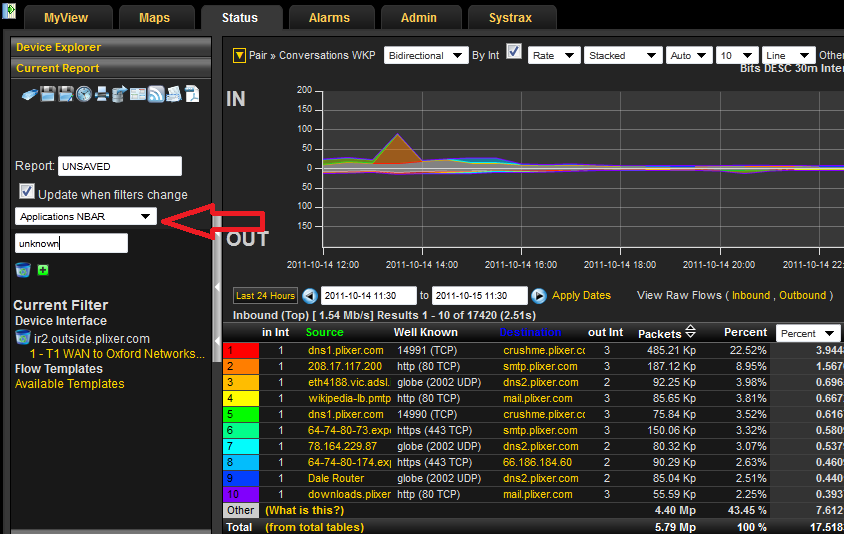

Используя фильтр отчета "Applications NBAR", вы можете просматривать только трафик, помеченный как "неизвестный" и сможете его идентифицировать через отчетность по порту. Вот как это сделано в оборудовании Plixer:

Этот отчет поможет вам определить трафик, который пока неизвестен.

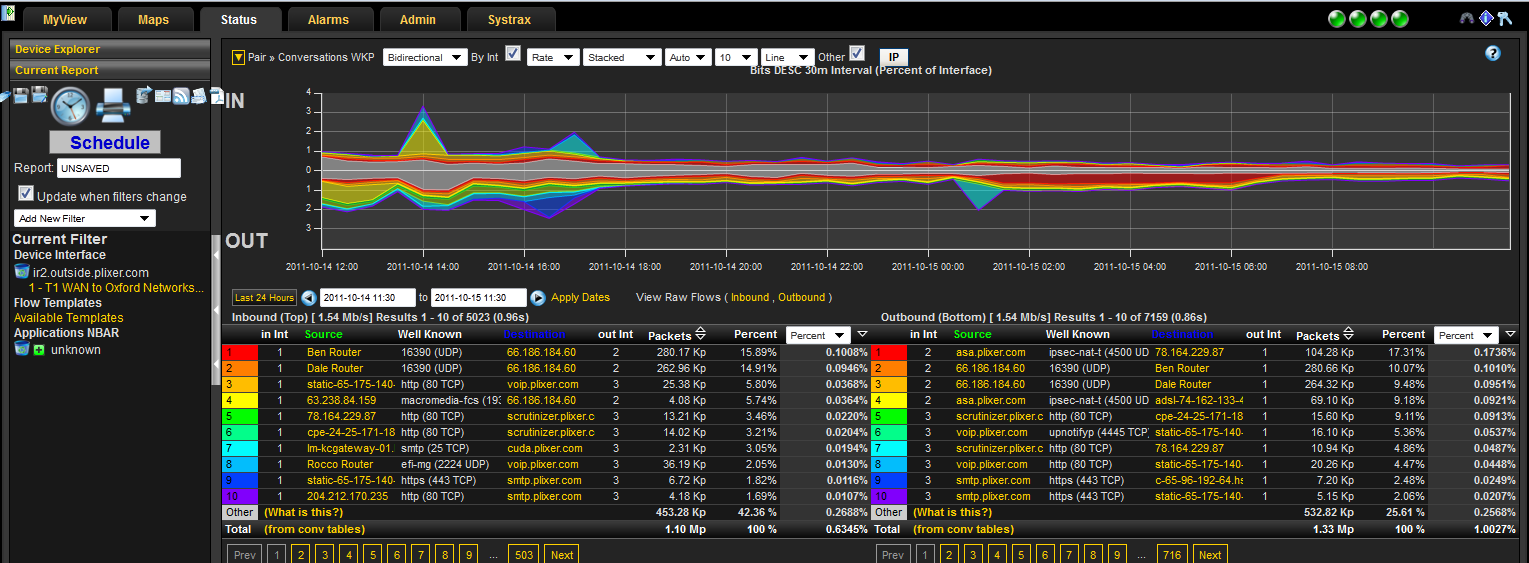

Например, мы видим выходящий трафик, который появляется на UDP порт 4500. Я знаю, что это. Это трафик IPSEC VPN.

(config)#ip nbar custom vpnipsec udp 4500

Теперь весь трафик на этом порту (источник и приемник) будет маркироваться NBAR как vpnipsec.

Я также знаю, что весь трафик на порту UDP 16390 относится к активному мониторингу PfR. И я создаю приложение NBAR, называемое pfractmon.

(config)#ip nbar custom pfractmon udp 16390

Если вы сделает это с каждым протоколом, вы поймете, что большая часть вашего трафика перестала быть "неизвестной".