Урок 2: Методы детектирования

В первой части мы рассмотрели файервол и решение контроля сетевого доступа и отметили, что эти необходимые и эффективные компоненты требуют дополнительных средств для закрытия возможных прорех в "защитной шапке". В дальнейшем мы рассмотрим, как технологии сетевого мониторинга укрепляют защиту. Начнем с оценки методологий, которые могут применяться для поиска сетевых атак.

Две корзины

Когда мы исследуем сетевой трафик на предмет наличия неразрешенной активности, то для этого существует две возможности, два метода. Первая опирается на контроль содержимого трафика, вторая - проверяет поведение хостов.

Проверка состава трафика

Первый метод определения угроз основан на исследовании характеристик происходящего. В физической безопасности он включает в себя анализ образцов в DNA, отпечатков пальцев, химического состава и физических параметров. В сетевой безопасности метод использует в основном проверки образцов (pattern) в передаваемых данных или компьютерных файлах.

Обнаружение с помощью сигнатур

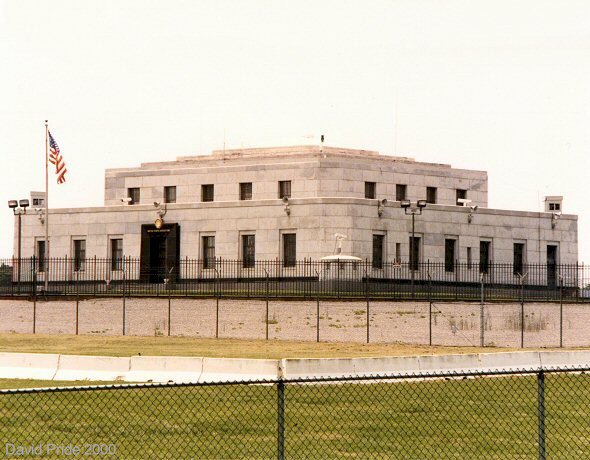

Форт Нокс, как и другие военные учреждения, имеет различные методы обнаружения угроз, которые опираются на проверку характеристик объекта. Вынюхивающие бомбы собаки обучены лаять при наличии определенного запаха. Сканирование отпечатков пальцев и распознавание лиц помогает идентифицировать известных врагов.

В сетевой безопасности методы обнаружения атак, которые основаны на знании специфичного состава атаки, носят название "определение на основе сигнатур". Этот метод обнаружения угроз часто предпочитают как в системах физической, так и сетевой безопасности, так как он дает конкретный ответ, какое конкретно событие происходит. Лающий на бомбу пес сообщает о присутствии взрывчатого вещества и предоставляет возможность правильным образом отреагировать на угрозу. В сетевой безопасности может быть создан точный структурный образец (pattern) таких атак, как червь Conficker или "Web server vulnerability X" для того, чтобы информировать оператора о точном типе атаки.

Однако сигнатуры ограничены в своей возможности обнаруживать новые или неизвестные угрозы, поскольку они требуют проверки ее проявления для создания сигнатуры (т.е. невозможно определить преступника по отпечатку пальца, если его нет в базе данных). Поэтому обнаружение атак с помощью сигнатур неэффективно против только появившихся атак, но является исключительно эффективным методом борьбы с известными угрозами.

Эвристическое обнаружение

Пакеты, которые поступают в секретные учреждения, часто пропускают через рентгеновский аппарат, оператор которого пытается обнаружить в его содержимом подозрительные признаки. Например, он может выискивать там острые предметы (которые на самом деле могут быть не только ножом, но и, например, карандашом).

В сетевой безопасности обнаружение угроз путем идентификации потенциально опасных (хотя и не обязательно) характеристик известно как "эвристическое обнаружение". Этот тип детектирования основан на использовании переменных или частичных совпадений сигнатуры, но он не может конкретно объяснить принцип работы подозрительного события, в отличие от "сигнатурного обнаружения".

Обнаружение угроз на основе анализа поведения

Второе направление определения угроз фокусируется на поведении действующего фактора. Это называется "обнаружение на основе анализа поведения (behavioral detection)".

Обнаружение аномалий

В Форте Нокс если патруль не рапортует о том, что происходит, через регулярные интервалы времени, командир отметит, что это отклонение от обычного поведения и начнет расследование события. Если торговец приедет в машине другой марки, чем это было отмечено ранее, то это тоже будет помечено как аномалия.

Обнаружение угроз путем наблюдения активности, которая является отклонением от нормального (базовая линия) поведения, называется "методом обнаружения аномалий (anomaly detection)". В сетевой безопасности примеры аномалий включают в себя компьютеры, использующие или владеющие новыми сетевыми сервисами, требующими больше, чем обычно полосы пропускания или коммуницирующими с новыми типами внешних серверов. Такой метод обнаружения обеспечивает возможность раннего обнаружения новых или неизвестных угроз, но требует наличия опытных операторов и возможности просмотра большого объема данных, чтобы эффективно противостоять атаке.

Подозрительная активность

Второй компонент системы обнаружения на основе анализа поведения связан с наблюдением за подозрительной активностью (suspicious activity). Когда персонал или посетители Форта Нокс начинают проверять дверные замки, копировать документы или проникать в запрещенные для него места, мгновенно "поднимается красный флаг".

В сетевой безопасности подозрительная активность может ассоциироваться со сканированием хостов в сети (часто это говорит о наличии сетевого червя), коммуникацией с известными "плохими" внешними хостами (такими как ботнеты), попытками избыточных, ненужных соединений с сетевыми ресурсами (индикатор атак типа "отказ от обслуживания"). В то время, когда сигнатуры могут еще не существовать, реакция на событие может осуществляться немедленно, поскольку нет никакой нормальной причины для такой активности (похоже, как будто наблюдаешь за кем-то, кто ломится в секретное помещение). Этот метод позволяет обеспечить значительно меньшее время реагирования на атаки. А также уменьшает время, затрачиваемое сетевым аналитиком для определения проблемы в сети.

Заключение.

Во втором уроке мы рассмотрели два типа методов, используемых для определения угроз в сети: один основан на использовании сигнатур, а другой на анализе поведения. Иначе, обнаружение на базе сигнатур фокусируется на характеристиках события, а поведенческое обнаружение связано с анализом активностей. В части 3 мы рассмотрим различные типы нагрузок, которые могут быть связаны с сетевыми атаками.

|