Недавно была

опубликована информация

о некоем сервисе, расположенном в России, который продает IP-адреса,

имена и пароли компьютеров организаций, среди которых и компании,

входящие в список Forune 500. Данные, которыми завладели злоумышленники,

были получены при помощи протокола удаленного рабочего стола (Remote

Desktop Protocol, RDP).

В связи с этим многие интересуются, можно ли

как-то проверить, не находятся ли их серверы в этом списке. Но вопрос

заключается вовсе не в этом, а в необходимости проверки того, не

заражены ли ваши компьютеры вообще, поскольку российская хакерская

группа не единственная, которая пытается проникнуть в системы через RDP.

Исследовательская группа Lancope,

StealthLabs,

имеет инструмент под названием Darknet, который мы используем для

мониторинга Интернета на предмет обнаружения вредоносной активности.

Согласно данным, собранным Darknet, RDP - это один из наиболее обычных

сервисов, который используется для сканирования Интернета. Когда

подобные сканеры обнаруживают открытый RDP-сервер, они тотчас же крадут

имена пользователей и пароли. За последние 12 месяцев для этой цели

использовался также самораспространяющийся червь Morto. Кроме того, мы

видели аналогичное сканирование с воровством паролей и имен и

автоматическое распространение вредоносного кода, направленные на другие

удаленно доступные сервисы аутентификации типа Secure Shell (SSH).

Именно поэтому жизненно необходимо, чтобы удаленные сервисы типа этого

были ограничены и контролируемы.

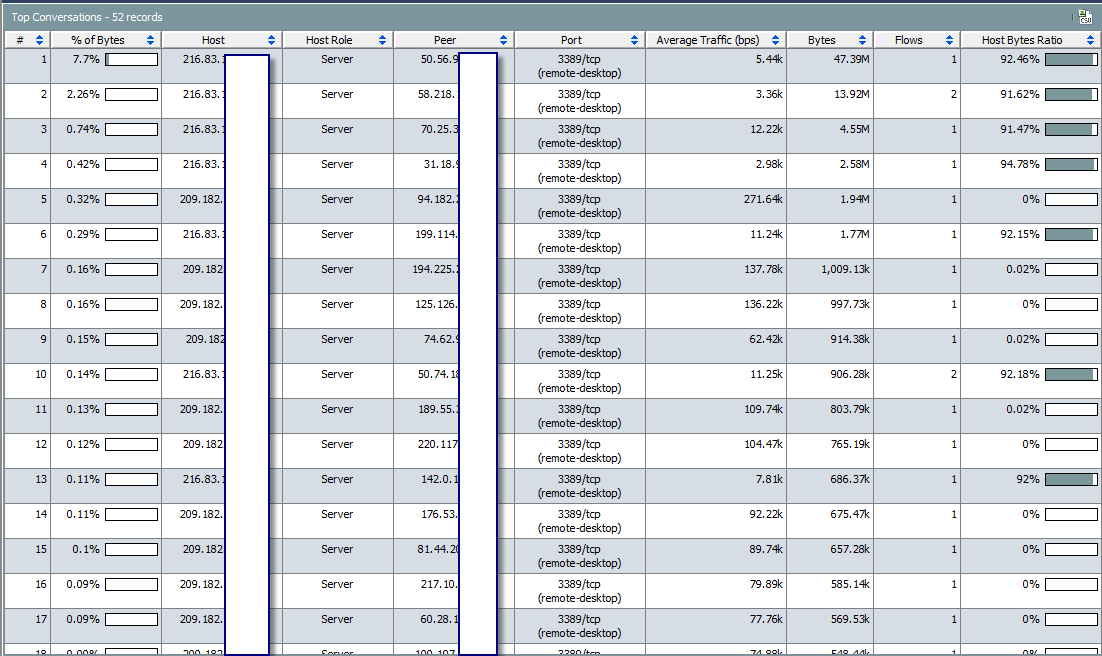

При использовании NetFlow/IPFIX

можно быстро определить, происходит ли общение через RPD между вашей

сетью и Интернетом. При помощи

Lancope StealthWatch

могут быть быстро обнаружены связанные с этим компьютеры путем

использования отчета "Наиболее активные связи", в котором корпоративные

хосты (внутренние хосты) являются серверами, а кто-то еще (внешние

хосты) - клиентами:

Пользователи могут также добавить фильтр для сервисов удаленного рабочего стола:

Таким образом можно получить отчет о всех коммуникациях, которые осуществляют незащищенные RDP-серверы:

*

Отметим, что это список не только незащищенных хостов (в колонке Host) и

зараженных хостов (колонка Peer), но и переданных байтов. Это полезно

для определения, это была попытка соединения или уже состоявшееся

соединение. Успешное соединение по RDP генерирует значительно больше

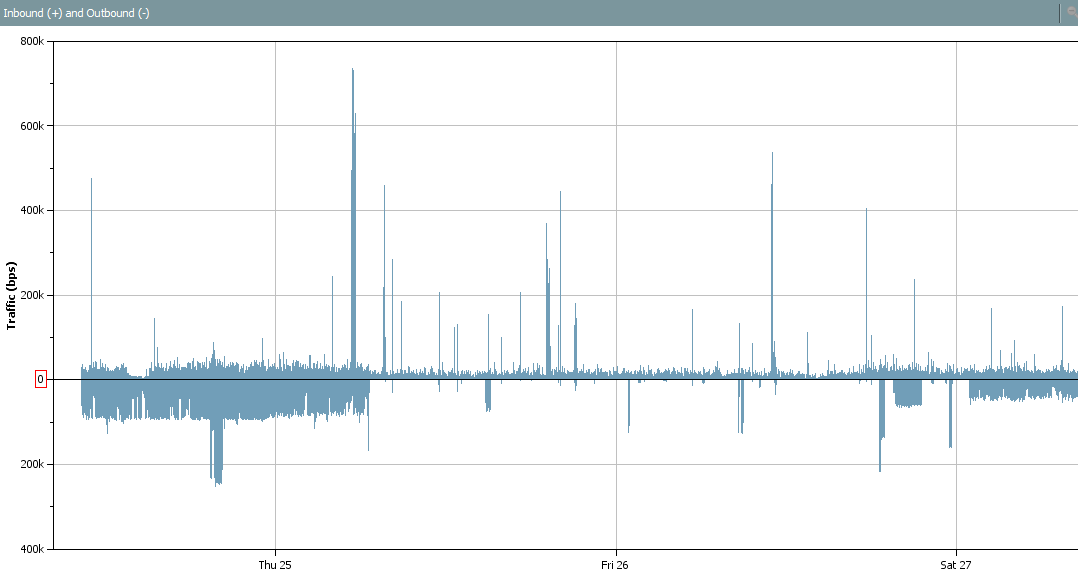

трафика, чем попытка соединения. Если пользователь хочет определить

тренд такого трафика, то можно запустить отчет "Трафик потоков" с этими

же фильтрами и получить следующую гистограмму:

Эти

отчеты могут использовать данные за прошлые месяцы (или даже годы),

чтобы определить, когда впервые началось подобное воздействие. В

StealthWatch, если используется и решение по идентификации (например,

StealthWatch Identity

или Cisco ISE), можно определить, чьи полномочия были использованы при

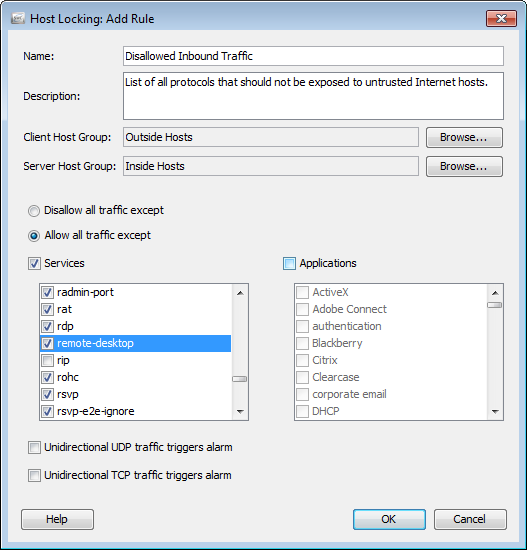

доступе через RDP. "Умный" анализ NetFlow может также сообщать, когда в

будущем могут происходить похожие внедрения, используя политики Host

Locking:

Это

очень печальная ситуация,когда мы вынуждены покупать услуги у хакеров,

чтобы определить, не внедрились ли они к нам в сеть. Однако этого можно

избежать, если вместо обращения к хакерам внедрить нормальную систему

наблюдения за сетью, которая сможет вовремя определить нежелательные

посещения. Умный анализ на основе данных

NetFlow/

IPFIX может дать

своевременный ответ на вопросы, которые описаны в упомянутой публикации.

Дополнительную информацию можно получить по адресу:

http://www.lancope.com/solutions/security-operations/.