Ситуационная осведомленность может играть главную роль в идентификации угроз и подозрительной активности внутри сети. Именно поэтому Lancope StealthWatch 6.5 получил новую функциональность "User-defined Threat Criteria", позволяющая оператору создавать собственные события для своей сетевой среды, чтобы генерировать индикаторы заражения (Indicators of Compromise).

Получение возможности генерировать сигнал в случае возникновения определенных потоковых условий не представляет собой ничего нового в StealthWatch. Раньше в системе была возможность создавать Host Lock Violation, что включало сигнал в случае возникновения потоковых условий, базирующихся на IP-адресе источника или группы хостов, IP-адресе приемника и группы хостов, сервисе или приложении. Не обесценивая старую функциональность блокирования хостов, новый функционал "Критериев угрозы, определяемых пользователем" (User-defined Threat Criteria) позволяет генерировать события на базе более сложного набора потоковых условий, включающего в себя пользовательские имена, устройства, направленность и детальная информация о соединении, такая как общее количество байтов или пакетов.

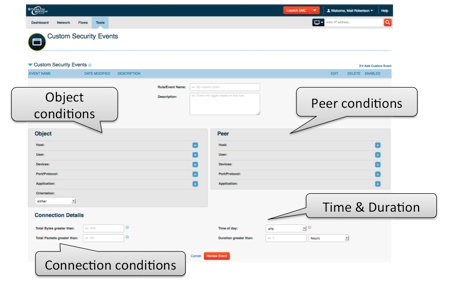

Эта новая функциональность позволяет оператору использовать свое знание ситуации об организации и очень точно определять предупреждающие сигналы как для известных плохих условий, так и нарушений политики безопасности. А также создавать индикаторы заражения, которые специфичны для операционной среды данной организации. Например, что вы определили, что в течение рабочего времени является нормальным (и допустимым) существование потоков между внутренней сетью и Китаем, размером меньшим, чем 5 мегабайт. Например, потому, что это обычное дело для ваших работников просматривать их новостные сайты или магазины. Однако, если вы опасаетесь нелегальной или подозрительной активности , связанной с Китаем, вне рабочего времени и потоков, размеров выше 5 мегабайтов, то вы создаете нижеприведенное событие (поскольку вся эта информация в посте исходит из США, то на нижеприведенном скриншоте фигурирует Россия, а не Китай - мы теперь для них не такие уж и друзья).

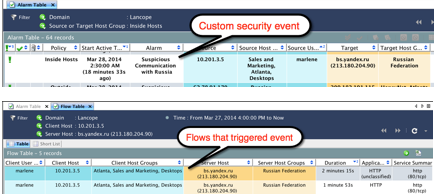

На следующий день вы отмечаете, что на экране StealthWatch Operational Network & Security Intelligence (ONSI) появились активные сигналы, связанные с нарушением политики безопасности, и кликаете, чтобы получить список сигналов нарушения политик. Выбрав хост в User Desktop Host Group (10.201.3.5), вы можете увидеть, что этот конкретно хост стал причиной активного сигнала о подозрительных коммуникациях с Китаем (ну, или Россией).

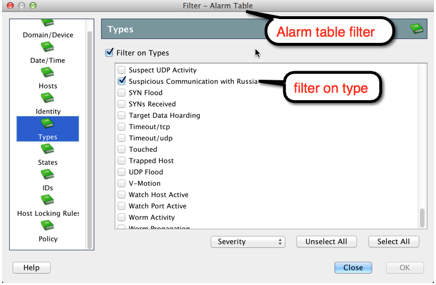

И вы также можете видеть новое созданное вами событие в таблице сигналов в традиционном Java-клиенте управляющей консоли StealthWatch. Возможно даже делать фильтрацию по этому событию, получившему имя "Подозрительные коммуникации с Китаем".

Мы можем видеть этот же активный сигнал, вызванный хостом 10.201.3.5 и пользователем Marlene через веб-интерфейс. Вы также может кликнуть правой кнопкой мышки и посмотреть индивидуальные потоки, которые включили событие, отметив при этом, что это короткие HTTP-потоки.

|